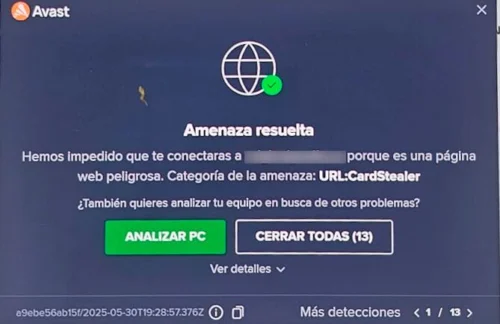

Una nueva amenaza está circulando entre tiendas que utilizan PrestaShop, una de las plataformas de ecommerce más populares. Se trata de un malware clasificado por Avast como URL:CardStealer, que se camufla mediante un módulo gratuito aparentemente útil pero altamente peligroso. Panda Antivirus, entre otros, no lo detecta, lo que incrementa la exposición al riesgo.

¿Qué es URL:CardStealer?

URL:CardStealer es un tipo de amenaza que se infiltra en sitios web con el objetivo específico de robar datos de tarjetas de crédito y débito. Lo más alarmante de este caso es que el ataque es detectado por el navegador con antivirus integrado de Avast, pero no es identificado por soluciones como Panda Antivirus, lo que deja a muchos usuarios en riesgo sin saberlo.

Cómo funciona el ataque

Módulo comprometido: «Custom CSS and JS» – Autor: ClassyDevs

Este módulo permite insertar código personalizado (CSS o JS) en cualquier parte de la tienda. Pero la versión infectada incluye un código JavaScript malicioso que:

- Crea una imagen .gif oculta (

loader.gifoload.gif) en la carpeta/img/l/. - Carga un JS externo o inline que modifica el comportamiento del checkout.

- Simula la pasarela de pago Redsys, clonando su diseño original.

- Captura datos bancarios cuando el cliente introduce su información.

El ataque comienza cuando se instala un módulo gratuito llamado «Custom CSS and JS» desarrollado por ClassyDevs. A primera vista, parece ser un módulo legítimo, diseñado para añadir scripts personalizados en tu tienda. Sin embargo, una vez instalado, el módulo ejecuta un código JavaScript malicioso que realiza las siguientes acciones:

- Genera una imagen .gif maliciosa (normalmente llamada

loader.gifoload.gif) en el directorio/img/l/de PrestaShop. - Esta imagen no es lo que parece: sirve como disfraz para cargar una pantalla falsa que imita la pasarela de pago Redsys, ampliamente utilizada en tiendas españolas.

- Al mostrar esta pantalla fraudulenta, los atacantes capturan los datos ingresados por los usuarios, incluyendo nombres, números de tarjeta, fechas de caducidad y CVV.

¿Cómo se aprovecha del sistema?

Aunque aún no está claro si la amenaza explota una vulnerabilidad específica en PrestaShop o en algún otro módulo, lo que sí se ha confirmado es que la instalación del módulo es el disparador principal. Desde ahí, el atacante obtiene acceso suficiente para insertar el script malicioso y replicar la interfaz de Redsys con una fidelidad que engaña incluso a usuarios experimentados.

¿Cómo proteger tu tienda?

- Evita instalar módulos de fuentes no verificadas. Aunque sean gratuitos y estén disponibles en foros o sitios externos, podrían estar comprometidos.

- Revisa tu directorio

/img/l/. Si ves archivos comoloader.gifoload.gifque no reconoces, elimínalos y escanea el sitio inmediatamente. - Utiliza un antivirus que incluya protección web, como Avast, que ya ha catalogado este ataque bajo la firma URL:CardStealer.

- Actualiza PrestaShop y todos tus módulos a sus versiones más recientes.

- Monitorea los scripts personalizados que corren en tu tienda, especialmente si usas módulos que permiten insertar JS o CSS directamente.

Este incidente es un claro recordatorio de que la ciberseguridad no es opcional para los ecommerce. Lo que parece ser un pequeño añadido funcional (como un módulo para añadir CSS personalizado) puede convertirse en una puerta trasera que ponga en riesgo los datos financieros de tus clientes y la reputación de tu negocio.

🛡️ Revisa tu tienda, protege a tus usuarios y mantente alerta.